Microsoft Sentinel : SIEM cloud basé sur l'intelligence ...

Présentation de Microsoft Sentinel

Microsoft Sentinel est une gestion évolutive des informations de sécurité et des événements natives du cloud (SIEM) qui offre une sécurité évolutive et économique dans les environnements multiclouds et multiplateformes avec l’IA intégrée, l’automatisation, l’intelligence artificielle et l’intelligence des menaces et une architecture de lac de données moderne. Microsoft Sentinel fournit la détection, l’investigation, la réponse et la chasse proactive, avec une vue d’œil sur l’ensemble de votre entreprise.

Microsoft Sentinel intègre également en mode natif des services Azure éprouvés, tels que Log Analytics et Logic Apps, et enrichit votre investigation et votre détection avec l’IA. Il utilise à la fois le flux de renseignement sur les menaces de Microsoft et vous permet également d’apporter vos propres informations sur les menaces.

Microsoft Sentinel permet aux analystes d’anticiper et d’arrêter les attaques sur les clouds et les plateformes, plus rapidement et avec une plus grande précision. Utilisez Microsoft Sentinel pour atténuer le stress des attaques de plus en plus sophistiquées, augmenter les volumes d’alertes et des délais de résolution longs. Cet article met en évidence les principales fonctionnalités de Microsoft Sentinel.

Microsoft Sentinel hérite des pratiques d’invulnérabilité et d’immuabilité d’Azure Monitor. Bien qu’Azure Monitor est une plateforme de données d’ajout uniquement, il inclut des dispositions pour supprimer des données à des fins de conformité.

Ce service prend en charge Azure Lighthouse, qui permet aux fournisseurs de services de se connecter à leur propre locataire pour gérer les abonnements et les groupes de ressources que les clients ont délégués.

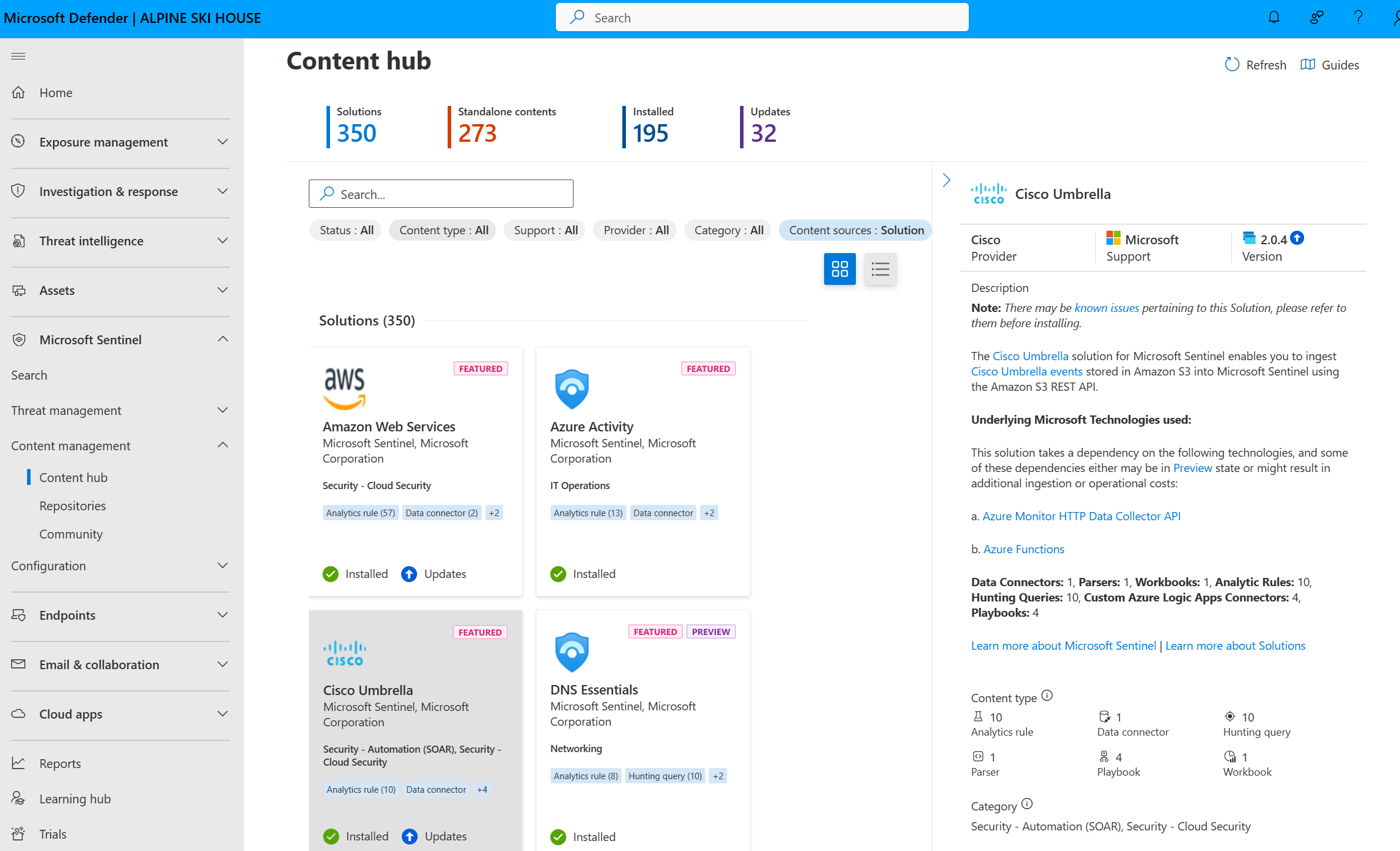

Activer le contenu de sécurité prête à l’emploi

Microsoft Sentinel fournit du contenu de sécurité empaqueté dans des solutions SIEM qui vous permettent d’ingérer des données, de surveiller, d’alerte, de chasser, d’examiner, de répondre et de se connecter à différents produits, plateformes et services.

Pour plus d’informations, consultez À propos du contenu et des solutions Microsoft Sentinel.

Collecter des données à grande échelle

Collecter des données sur tous les utilisateurs, appareils, applications et infrastructure, localement et dans plusieurs clouds.

Le tableau suivant met en évidence les principales fonctionnalités de Microsoft Sentinel pour la collecte de données.

| Fonctionnalité | Descriptif | Bien démarrer |

|---|---|---|

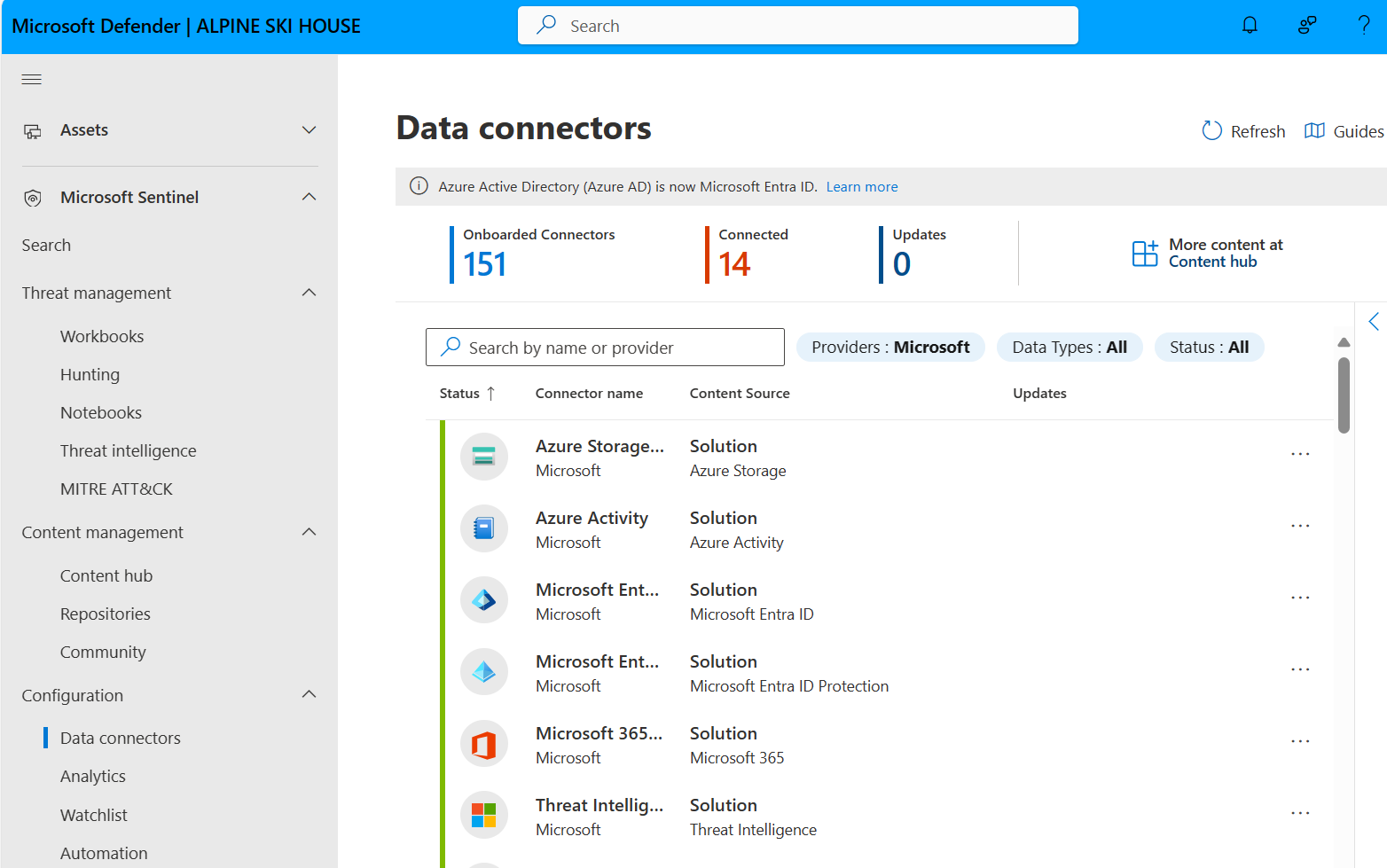

| Connecteurs de données prêtes à l’emploi | De nombreux connecteurs sont empaquetés avec des solutions SIEM pour Microsoft Sentinel et fournissent une intégration en temps réel. Ces connecteurs incluent des sources Microsoft et des sources Azure telles que Microsoft Entra ID, Azure Activity, Azure Storage, etc. Les connecteurs prêtes à l’emploi sont également disponibles pour les écosystèmes de sécurité et d’applications plus larges pour les solutions non-Microsoft. Vous pouvez également utiliser le format d’événement commun, Syslog ou une API REST pour connecter vos sources de données avec Microsoft Azure Sentinel. | Connecteurs de données Microsoft Sentinel |

| Connecteurs personnalisés | Microsoft Sentinel prend en charge l’ingestion de données à partir de certaines sources sans connecteur dédié. Si vous ne parvenez pas à connecter votre source de données à Microsoft Sentinel à l’aide d’une solution existante, créez votre propre connecteur de source de données. | Ressources pour la création de connecteurs personnalisés Microsoft Sentinel. |

| Normalisation des données | Microsoft Sentinel utilise à la fois le temps de requête et la normalisation du temps d’ingestion pour traduire différentes sources en vue uniforme et normalisée. | Normalisation et modèle ASIM (Advanced Security Information Model) |

Lac de données Microsoft Sentinel

Microsoft Sentinel fournit un lac de données moderne, conçu pour aider les équipes des opérations de sécurité à simplifier la gestion des données, optimiser les coûts et accélérer l’adoption de l’IA. Le lac de données Microsoft Sentinel offre un stockage à long terme abordable afin que les organisations ne soient plus tenues de compromettre les coûts et une meilleure sécurité. Les équipes d’opérations de sécurité ont désormais amélioré la visibilité pour résoudre les incidents plus rapidement au sein de l’expérience Microsoft Sentinel et enrichies grâce à l’intégration à des outils d’analytique des données.

| Fonctionnalité | Descriptif | Bien démarrer |

|---|---|---|

| Optimiser les coûts et la couverture | Gérez les coûts et la couverture avec une hiérarchisation des données transparente et une expérience de gestion centralisée. | Plans de rétention des journaux dans Microsoft Sentinel |

| Exploration interactive de KQL | Les requêtes KQL vous permettent d’explorer et d’analyser de manière interactive les données dans le lac de données Microsoft Sentinel. Vous pouvez exécuter des requêtes ad hoc, créer des travaux planifiés et promouvoir des données au niveau analytique pour une analyse plus approfondie. L’éditeur de requête KQL fournit une interface familière pour que les analystes de sécurité fonctionnent avec des données à long terme. | Lac de données KQL et Microsoft Sentinel (vue d’ensemble) |

| Blocs-notes pour l’exploration | Les notebooks Jupyter font partie intégrante de l’écosystème de lac de données Microsoft Sentinel, offrant des outils puissants pour l’analyse et la visualisation des données. Les notebooks sont fournis par l'extension Visual Studio Code qui vous permet d’interagir avec le lac de données à l’aide de Python et d’Apache Spark. Les notebooks vous permettent d’effectuer des transformations de données complexes, d’exécuter des modèles Machine Learning et de créer des visualisations directement dans l’environnement de notebook. | Notebooks (vue d’ensemble) |

Détecter les menaces

Détecter les menaces non détectées précédemment et réduire les faux positifs en vous appuyant sur l’analytique et les systèmes de renseignement incomparables sur les menaces fournis par Microsoft.

Le tableau suivant met en évidence les principales fonctionnalités de Microsoft Sentinel pour la détection des menaces.

| Capacité | Descriptif | Bien démarrer |

|---|---|---|

| Analytique | Vous aide à réduire le bruit et à réduire le nombre d’alertes que vous devez examiner et examiner. Microsoft Sentinel utilise l’analytique pour regrouper les alertes en incidents. Utilisez les règles analytiques prêtes à l’emploi, ou comme point de départ pour créer vos propres règles. Microsoft Sentinel fournit également des règles pour mapper votre comportement réseau, puis rechercher des anomalies sur vos ressources. Ces analyses connectent ensuite les informations en transformant les alertes basse fidélité sur différentes entités en incidents de sécurité potentiels de haute fidélité. | Détection des menaces prête à l’emploi |

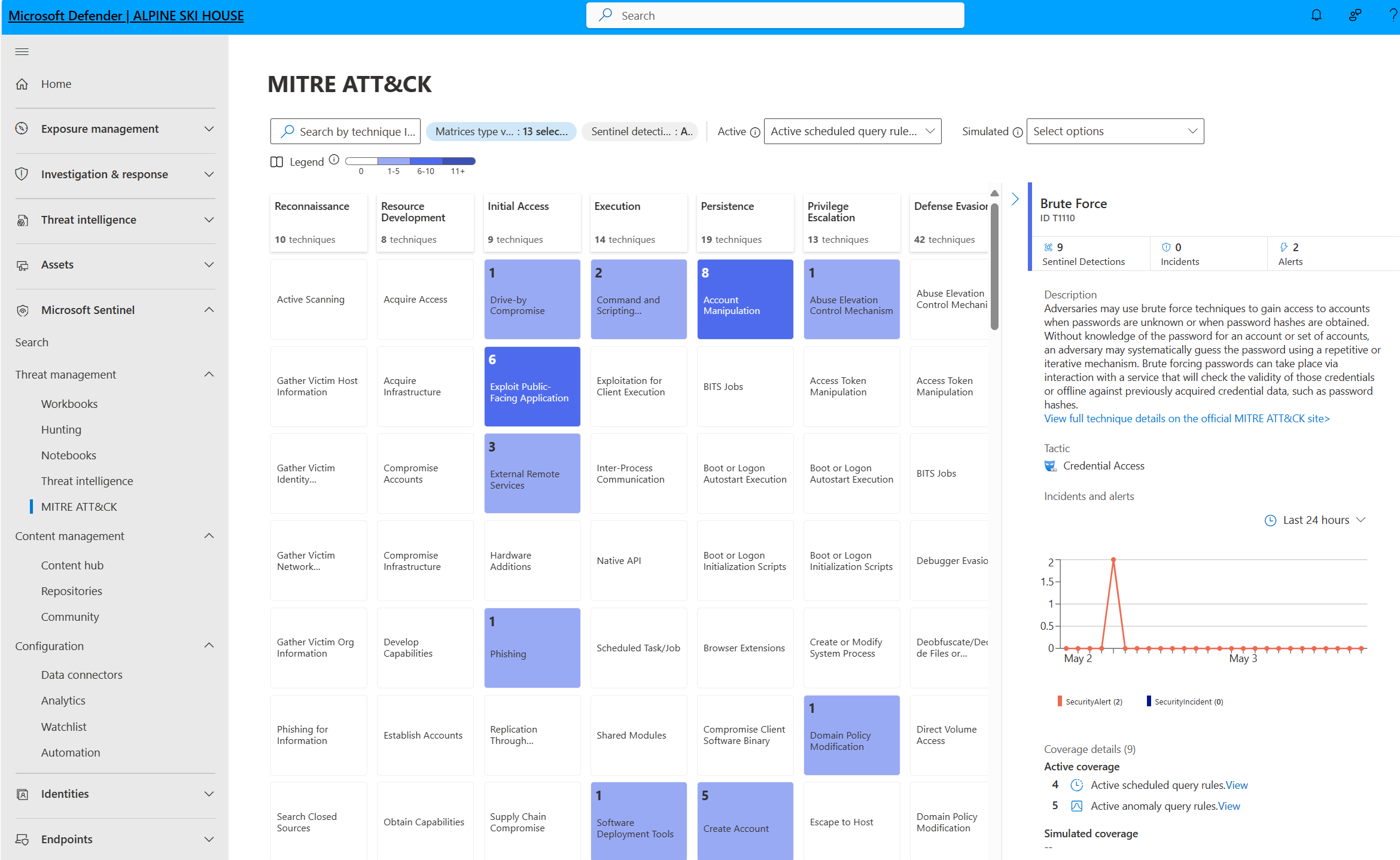

| Couverture MITRE ATT&CK | Microsoft Sentinel analyse les données ingérées, non seulement pour détecter les menaces et vous aider à examiner, mais aussi à visualiser la nature et la couverture de l’état de sécurité de votre organisation en fonction des tactiques et techniques de l’infrastructure MITRE ATT&CK® . | Comprendre la couverture de sécurité par l’infrastructure MITRE ATT&CK® |

| Informations sur les menaces | Intégrez de nombreuses sources de renseignement sur les menaces à Microsoft Sentinel pour détecter les activités malveillantes dans votre environnement et fournir un contexte aux enquêteurs de sécurité pour prendre des décisions de réponse éclairées. | Renseignement sur les menaces dans Microsoft Sentinel |

| Listes de surveillance | Mettre en corrélation les données d’une source de données que vous fournissez, une liste de surveillance, avec les événements de votre environnement Microsoft Sentinel. Par exemple, vous pouvez créer une watchlist avec une liste des ressources de grande valeur, des employés licenciés ou des comptes de service dans votre environnement. Utilisez les watchlists dans votre recherche, vos règles de détection, votre chasse des menaces et vos playbooks de réponse. | Listes de surveillance dans Microsoft Sentinel |

| Workbooks | Créez des rapports visuels interactifs à l’aide de classeurs. Microsoft Sentinel est fourni avec des modèles de classeur intégrés qui vous permettent d’obtenir rapidement des insights sur vos données dès que vous connectez une source de données. Vous pouvez également créer vos propres classeurs personnalisés. | Visualisez les données collectées. |

Examiner les menaces

Investiguez les menaces à l’aide de l’intelligence artificielle et repérez les activités suspectes à grande échelle en vous appuyant sur les années de travail de Microsoft en matière de cybersécurité.

Le tableau suivant met en évidence les principales fonctionnalités de Microsoft Sentinel pour l’investigation des menaces.

| Fonctionnalité | Descriptif | Bien démarrer |

|---|---|---|

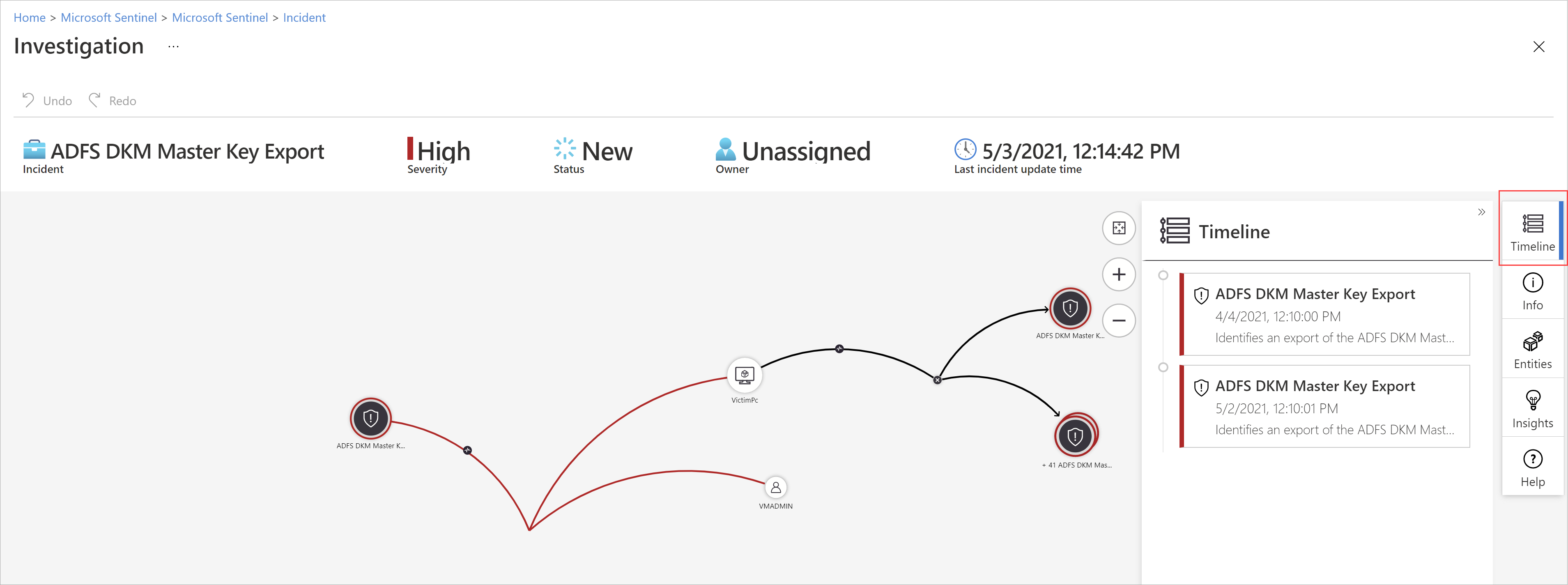

| Les incidents | Les outils d’examen approfondi de Microsoft Sentinel vous aident à comprendre l’étendue et à trouver la cause racine d’une menace de sécurité potentielle. Vous pouvez choisir une entité sur le graphique interactif pour poser des questions sur une entité spécifique et approfondir cette entité et ses connexions pour arriver à la cause racine de la menace. | Naviguer et examiner les incidents dans Microsoft Sentinel |

| Repérages | Les outils de recherche et de requête puissants de Microsoft Sentinel, basés sur l’infrastructure MITRE, vous permettent de rechercher de manière proactive les menaces de sécurité dans les sources de données de votre organisation’, avant qu’une alerte ne soit déclenchée. Créez des règles de détection personnalisées en fonction de votre requête de chasse (repérage). Ensuite, exposez ces insights en tant qu’alertes à vos répondeurs d’incidents de sécurité. | Chasse aux menaces dans Microsoft Sentinel |

| Cahiers | Microsoft Sentinel prend en charge les notebooks Jupyter dans les espaces de travail Azure Machine Learning, y compris des bibliothèques complètes pour le Machine Learning, la visualisation et l’analyse des données. Utilisez des notebooks dans Microsoft Sentinel pour élargir le champ de ce que vous pouvez faire avec les données Microsoft Sentinel. Exemple : - Effectuez des analyses qui ne sont pas intégrées à Microsoft Sentinel, telles que certaines fonctionnalités de Machine Learning Python. - Créez des visualisations de données qui ne sont pas intégrées à Microsoft Sentinel, telles que des chronologies personnalisées et des arborescences de processus. - Intégrer des sources de données en dehors de Microsoft Sentinel, telles qu’un jeu de données local. | Notebooks Jupyter avec fonctionnalités de chasse Microsoft Sentinel |

Répondre rapidement aux incidents

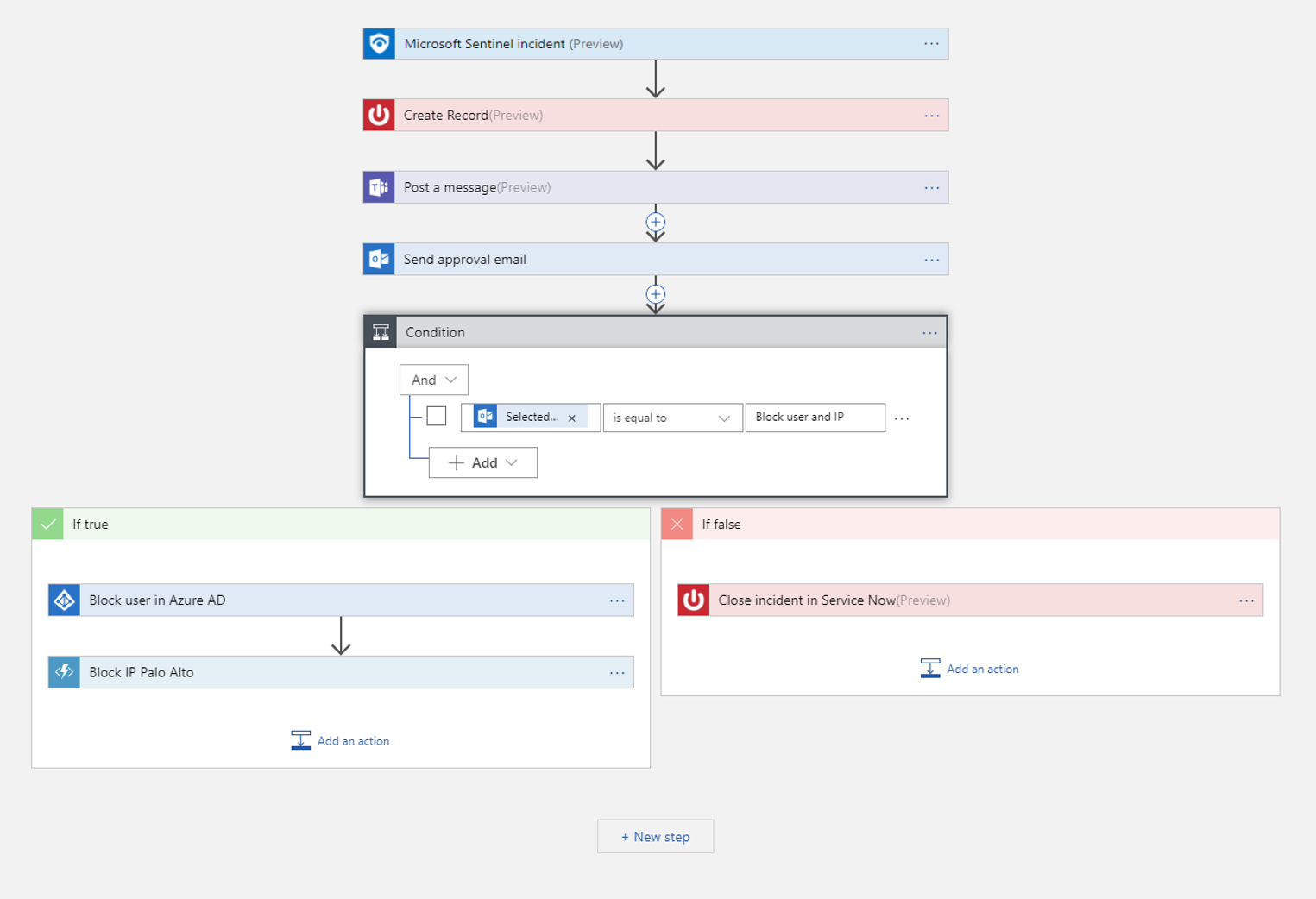

Automatisez vos tâches courantes et simplifiez l’orchestration de la sécurité avec des playbooks qui s’intègrent aux services Azure et à vos outils existants. L’automatisation et l’orchestration de Microsoft Sentinel offrent une architecture hautement extensible qui permet une automatisation évolutive à mesure que de nouvelles technologies et menaces émergent.

Les playbooks de Microsoft Sentinel sont basés sur des flux de travail créés dans Azure Logic Apps. Par exemple, si vous utilisez le système de tickets ServiceNow, utilisez Azure Logic Apps pour automatiser vos flux de travail et ouvrir un ticket dans ServiceNow chaque fois qu’une alerte ou un incident particuliers sont générés.

Le tableau suivant met en évidence les principales fonctionnalités de Microsoft Sentinel pour la réponse aux menaces.

| Fonctionnalité | Descriptif | Bien démarrer |

|---|---|---|

| Règles d’automatisation | Gérez de manière centralisée l’automatisation de la gestion des incidents dans Microsoft Sentinel en définissant et en coordonnant un petit ensemble de règles couvrant différents scénarios. | Automatiser la réponse aux menaces dans Microsoft Sentinel avec des règles d’automatisation |

| Playbooks | Automatisez et orchestrez votre réponse aux menaces à l'aide de playbooks, qui sont un ensemble d'actions correctives. Exécutez un playbook à la demande ou automatiquement en réponse à des alertes ou des incidents spécifiques, lorsqu'ils sont déclenchés par une règle d'automatisation. Pour créer des playbooks avec Azure Logic Apps, choisissez parmi une galerie de connecteurs en constante expansion pour divers services et systèmes tels que ServiceNow, Jira, etc. Ces connecteurs vous permettent d’appliquer n’importe quelle logique personnalisée dans votre flux de travail. | Automatisation de la réponse aux menaces avec des playbooks dans Microsoft Sentinel Liste de tous les connecteurs d’application logique |

Microsoft Sentinel dans la chronologie de la mise hors service du portail Azure

Microsoft Sentinel est en disponibilité générale dans le portail Microsoft Defender, notamment pour les clients sans licence Microsoft Defender XDR ou E5. Cela signifie que vous pouvez utiliser Microsoft Sentinel dans le portail Defender même si vous n’utilisez pas d’autres services Microsoft Defender.

À compter de juillet 2026, Microsoft Sentinel sera pris en charge uniquement dans le portail Defender, et tous les clients restants utilisant le portail Azure seront automatiquement redirigés.

Si vous utilisez actuellement Microsoft Sentinel dans le portail Azure, nous vous recommandons de commencer à planifier dès maintenant votre transition vers le portail Defender pour garantir une transition fluide et tirer pleinement parti de l’expérience unifiée des opérations de sécurité offerte par Microsoft Defender.

Pour plus d’informations, consultez :

- Microsoft Sentinel sur le portail Microsoft Defender

- Transition de votre environnement Microsoft Sentinel vers le portail Defender

- Planification de votre migration vers le portail Microsoft Defender pour tous les clients Microsoft Sentinel (blog)

Modifications apportées aux nouveaux clients à compter de juillet 2025

Pour les modifications décrites dans cette section, les nouveaux clients de Microsoft Sentinel sont ceux qui créent leur premier espace de travail dans leur tenant sur Microsoft Sentinel.

À compter de juillet 2025, ces nouveaux clients qui disposent également des autorisations d’un propriétaire d’abonnement ou d’un administrateur d’accès utilisateur, et qui ne sont pas des utilisateurs délégués Azure Lighthouse, ont leurs espaces de travail automatiquement intégrés au portail Defender avec l’intégration à Microsoft Sentinel.

Les utilisateurs de ces espaces de travail, qui ne sont pas non plus des utilisateurs délégués Azure Lighthouse, voient des liens dans Microsoft Sentinel dans le portail Azure qui les redirigent vers le portail Defender.

Exemple :

Ces utilisateurs utilisent Microsoft Sentinel uniquement dans le portail Defender.

Les nouveaux clients qui ne disposent pas des autorisations appropriées ne sont pas automatiquement intégrés au portail Defender, mais ils voient toujours des liens de redirection dans le Portail Microsoft Azure, ainsi que des invites pour qu'un utilisateur disposant des autorisations appropriées intègre manuellement l'espace de travail au portail Defender.

Le tableau suivant récapitule ces expériences :

| Type de client | Expérience |

|---|---|

| Clients existants créant de nouveaux espaces de travail dans un locataire dans lequel un espace de travail est déjà activé pour Microsoft Sentinel | Les espaces de travail ne sont pas automatiquement intégrés et les utilisateurs ne voient pas de liens de redirection |

| Utilisateurs délégués Azure Lighthouse créant de nouveaux espaces de travail dans n’importe quel tenant | Les espaces de travail ne sont pas automatiquement intégrés et les utilisateurs ne voient pas de liens de redirection |

| Nouveaux clients mettant en place le premier espace de travail dans leur instance de Microsoft Sentinel | - Les utilisateurs disposant des autorisations requises ont automatiquement intégré leur espace de travail. D’autres utilisateurs de ces espaces de travail voient les liens de redirection dans le portail Azure. - Les utilisateurs qui n’ont pas les autorisations requises ne disposent pas de leur espace de travail automatiquement intégré. Tous les utilisateurs de ces espaces de travail voient les liens de redirection dans le portail Azure, et un utilisateur disposant des autorisations requises doit intégrer l’espace de travail au portail Defender. |